Denominación de la asignatura |

Seguridad en los Sistemas de Información |

| Curso al que pertenece |

Grado en Ingeniería Informática |

| Créditos ECTS |

6 |

| Curso y cuatrimestre en el que se imparte |

Primer cuatrimestre |

| Carácter de la asignatura | Optativa |

Presentación

La seguridad en los sistemas informáticos nos rodea en nuestro día a día: al conectarnos a nuestra red social favorita, utilizar nuestro teléfono móvil o pagar cualquier producto en Internet se desencadenan multitud de procesos y medidas de seguridad en segundo plano y de forma silenciosa. Sin ellas, Internet jamás habría llegado a ser lo que es.

Por supuesto, las empresas no son ajenas a esta realidad y actualmente, el área de la seguridad informática es una de las más demandadas en sus ofertas de empleo.

Esta asignatura proporcionará al alumno una visión global de los principales aspectos de la seguridad telemática, desde la criptografía, uno de los pilares fundamentales de la misma, hasta las técnicas de análisis de malware, pasando por las auditorías de sistemas y código.

Se estudiarán también las técnicas tradicionales de seguridad en redes, haciendo especial hincapié en la seguridad de las aplicaciones Web, actual y verdadero caballo de batalla de la seguridad en Internet. No en vano, se estima que más de la mitad de las intrusiones en empresas y administraciones se realiza explotando una aplicación Web.

Se analizará esta cuestión desde una doble perspectiva: como atacante, para conocer las técnicas que éstos usan actualmente , y como programador o analista, con el fin de capacitar al alumno para diseñar y desarrollar código seguro que no sea vulnerable a estas amenazas.

Competencias

- Que los estudiantes tengan la capacidad de reunir e interpretar datos relevantes (normalmente dentro de su área de estudio) para emitir juicios que incluyan una reflexión sobre temas relevantes de índole social, científica o ética.

- Conocimiento de las características, funcionalidades y estructura de los Sistemas Operativos y diseñar e implementar aplicaciones basadas en sus servicios.

- Conocimiento y aplicación de las características, funcionalidades y estructura de los Sistemas Distribuidos, las Redes de Computadores e Internet y diseñar e implementar aplicaciones basadas en ellas.

- Capacidad para desarrollar y evaluar sistemas interactivos y de presentación de información compleja y su aplicación a la resolución de problemas de diseño de interacción persona computadora.

Contenidos

Tema 1. Una perspectiva global de la seguridad

La seguridad informática: perspectiva histórica

Pero, ¿qué se entiende exactamente por seguridad?

Otros conceptos importantes

Tema 2. Criptografía y criptoanálisis clásicos

Historia de la criptografía

Cifradores de sustitución

Caso de estudio: la máquina Enigma

Tema 3. Criptografía simétrica

Introducción y terminología básica

Cifrado simétrico

Modos de operación

DES

El nuevo estándar AES

Cifrado en flujo

Criptoanálisis

Tema 4. Criptografía asimétrica

Orígenes de la criptografía de clave pública

Conceptos básicos y funcionamiento

El algoritmo RSA

Certificados digitales

Almacenamiento y gestión de claves

Tema 5. Ataques en redes

Amenazas y ataques de una red

Enumeración

Interceptación de tráfico: sniffers

Ataques de denegación de servicio

Ataques de envenenamiento ARP

Tema 6. Arquitecturas de seguridad

Arquitecturas de seguridad tradicionales

Secure Socket Layer: SSL

Protocolo SSH

Redes Privadas Virtuales (VPNs)

Mecanismos de protección de unidades de almacenamiento externo

Mecanismos de protección hardware

Tema 7. Técnicas de protección de sistemas

Seguridad en Operaciones

Recursos y controles

Monitorización

Sistemas de detección de intrusión

IDS de host

IDS de red

IDS basados en firmas

Sistemas señuelos

Tema 8. Desarrollo de código seguro

Principios de seguridad básicos

Gestión del fallo

Enemigo público número 1: el desbordamiento de búfer

Chapuzas criptográficas

Tema 9. Botnets y spam

Introducción: origen del problema

Proceso del spam

Envío del spam

Refinamiento de las listas de direcciones de correo

Técnicas de protección

Servicio anti-spam ofrecidos por terceros

Casos de estudio

Spam exótico

Tema 10. Auditoría y ataques Web

Recopilación de información

Técnicas de ataque

Herramientas

Tema 11. Malware y código malicioso

¿Qué es el malware?

Tipos de malware

Virus

Criptovirus

Gusanos

Adware

Spyware

Hoaxes

Pishing

Troyanos

La economía del malware

Posibles soluciones

Tema 12. Análisis forense

Introducción

Recolección de evidencias

Análisis de las evidencias

Técnicas anti-forenses

Caso de estudio práctico

Metodología

Las actividades formativas de la asignatura se han elaborado con el objetivo de adaptar el proceso de aprendizaje a las diferentes capacidades, necesidades e intereses de los alumnos.

Las actividades formativas de esta asignatura son las siguientes:

- Trabajos y Lecturas. Se trata de actividades de diferentes tipos: reflexión, análisis de casos, prácticas, etc. Además de análisis de textos relacionados con diferentes temas de la asignatura.

- Participación en eventos. Son eventos programados todas las semanas del cuatrimestre: sesiones presenciales virtuales, foros de debate, test.

- Laboratorios. Actividad práctica que se realiza en tiempo real e interactuando con otros alumnos. En el laboratorio los estudiantes tendrán que desarrollar los ejercicios propuestos en un entorno de simulación online. Los estudiantes contarán en todo momento con el apoyo de un tutor de laboratorio, que ayudará al

alumno a desarrollar su actividad. El tutor de laboratorio podrá asignar grupos de alumnos para que, de forma

colaborativa, alcancen los resultados solicitados. Este tipo de actividad posee un peso considerable en la

evaluación continua del alumno, por lo que, a pesar de no ser obligatoria su realización, se recomienda firmemente la participación en los mismos.

En la programación semanal puedes consultar cuáles son las actividades concretas que tienes que realizar en esta asignatura.

Estas actividades formativas prácticas se completan, por supuesto, con estas otras:

- Estudio personal

- Tutorías

- Examen final presencial

Recomendaciones técnicas

Para la correcta participación de los alumnos en las diferentes actividades propuestas en la asignatura se recomienda disponer de un ordenador con las siguientes especificaciones mínimas recomendadas:

- 4 GB de RAM

- Conexión a Internet superior a 6 Mbit/s

- Cámara web

- Micrófono

- Altavoces o auriculares

- Sistema operativo Windows o Mac OS (algunas actividades pueden presentar dificultades sobre Linux. En esta circunstancia se recomienda consultar con el profesor de la asignatura)

- Acceso de administrador al sistema (es necesario la instalación de programas, emuladores, compiladores…)

- Navegador web Netscape, Chrome, Safari o Firefox actualizado (versiones no actualizadas pueden presentar problemas funcionales y/o de seguridad)

Bibliografía

Bibliografía básica

La asignatura se estudia a través de los apuntes elaborados por el profesor y que se incluyen en las Ideas clave.

Bibliografía complementaria

Mitnick, K. (2007). El arte de la intrusión. Madrid: RA-MA.

Hinsley, F.H. & Stripp, A. (1993). Codebreakers: The Inside Story of Bletchley Park. Oxford University Press. ISBN: 019285304X.

Menezes, A. &, Vanstone, O. (1996). Handbook of applied cryptography. CRC Press.

Levy, S. (2002). Cripto: Cómo los informáticos libertarios vencieron al gobierno y salvaguardaron la intimidad en la era digital. Edición Alianza. ISBN: 8420691089.

Stuart McClure, S. (2012). Hacking Exposed 7. McGraw-Hill. ISBN: 0071780289.

John Viega, J.; Messier, M. & Chandra, P. (2013). OpenSSL Cookbook. Feisty Duck. ISBN: 978-1907117053.

Cox, K.J. & O'Reilly, C.G. (2004). Managing Security with Snort & IDS. Tools. Paperback. ISBN-13: 978-0596006617. ASIN: B0043EWV0Q.

Kruegel, C.; Valeur, F. & Vigna, G. (2005).Intrusion Detection and Correlation: Challenges and Solutions. Springer. ISBN: 0-387-23398-9.

Howard, M. & LeBlanc, D. (2002). Writing Secure Code. Microsoft Press. ISBN: 0735617228.

Ramos Varón, A.A. & Barbero Muñoz, C.A. (2014). Hacking y seguridad de páginas Web. RA-MA.

Davis, M.; Bodmer, S. & Lemasters, A. (2014). Hacking Exposed Malware & Rootkits. McGrawHill. ISBN: 0071823077.

Garrido, J. (2010). Análisis Forense Digital en Entornos Windows. Ediciones 0xWORD. ISBN: 978-84-616-0392-3.

Evaluación y calificación

El sistema de calificación se basa en la siguiente escala numérica:

0 - 4, 9 |

Suspenso |

(SS) |

5,0 - 6,9 |

Aprobado |

(AP) |

7,0 - 8,9 |

Notable |

(NT) |

9,0 - 10 |

Sobresaliente |

(SB) |

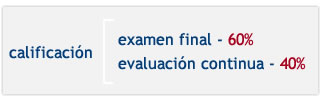

La calificación se compone de dos partes principales:

El examen se realiza al final del cuatrimestre y es de carácter PRESENCIAL y OBLIGATORIO. Supone el 60% de la calificación final (6 puntos sobre 10) y para que la nota obtenida en este examen se sume a la nota final, es obligatorio APROBARLO (es decir, obtener 3 puntos de los 6 totales del examen).

La evaluación continua supone el 40% de la calificación final (es decir, 4 puntos de los 10 máximos). Este 40% de la nota final se compone de las calificaciones obtenidas en las diferentes actividades formativas llevadas a cabo durante el cuatrimestre.

Ten en cuenta que la suma de las puntuaciones de las actividades de la evaluación continua es de 6 puntos. Así, puedes hacer las que prefieras hasta conseguir un máximo de 4 puntos (que es la calificación máxima que se puede obtener en la evaluación continua). En la programación semanal de la asignatura, se detalla la calificación máxima de cada actividad o evento concreto puntuables.

Si quieres presentarte sólo al examen final, tendrás que obtener una calificación de 5 puntos sobre 6 para aprobar la asignatura.

Orientaciones para el estudio

Obviamente, al tratarse de formación on-line puedes organizar tu tiempo de estudio como desees, siempre y cuando vayas cumpliendo las fechas de entrega de actividades, trabajos y exámenes. Nosotros, para ayudarte, te proponemos los siguientes pasos:

- Desde el Campus virtual podrás acceder al aula virtual de cada asignatura en la que estés matriculado y, además, al aula virtual del Grado. Aquí podrás consultar la documentación disponible sobre cómo se utilizan las herramientas del aula virtual y sobre cómo se organiza una asignatura en la UNIR y también podrás organizar tu plan de trabajo personal con tu profesor-tutor.

- Observa la programación semanal. Allí te indicamos qué parte del temario debes trabajar cada semana.

- Ya sabes qué trabajo tienes que hacer durante la semana. Accede ahora a la sección Temas del aula virtual. Allí encontrarás el material teórico y práctico del tema correspondiente a esa semana.

- Comienza con la lectura de las Ideas clave del tema. Este resumen te ayudará a hacerte una idea del contenido más importante del tema y de cuáles son los aspectos fundamentales en los que te tendrás que fijar al estudiar el material básico. Lee siempre el primer apartado, ¿Cómo estudiar este tema?, porque allí te especificamos qué material tienes que estudiar. Consulta, además, las secciones del tema que contienen material complementario (Lo + recomendado y + Información).

- Dedica tiempo al trabajo práctico (sección Actividades y Test). En la programación semanal te detallamos cuáles son las actividades correspondientes a cada semana y qué calificación máxima puedes obtener con cada una de ellas.

- Te recomendamos que participes en los eventos del curso (sesiones presenciales virtuales, foros de debate…). Para conocer la fecha concreta de celebración de los eventos debes consultar las herramientas de comunicación del aula vitual. Tu profesor y tu profesor-tutor te informarán de las novedades de la asignatura.

|

Ten en cuenta estos consejos…

|